Un ciudadano del Reino Unido se declaró culpable hoy en Nueva York de su papel en el acoso cibernético y múltiples esquemas que involucran piratería informática, incluido el pirateo de Twitter en julio de 2020.

Joseph James O’Connor, alias PlugwalkJoe, de 23 años, fue extraditado de España el 26 de abril.

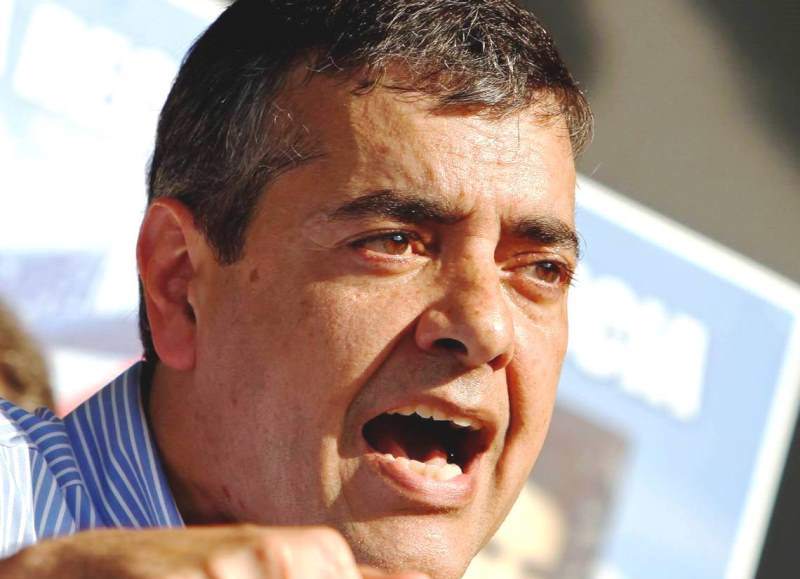

“Las actividades criminales de O’Connor fueron flagrantes y maliciosas, y su conducta afectó la vida de varias personas. Hostigó, amenazó y extorsionó a sus víctimas, causándoles un daño emocional sustancial”, dijo el Fiscal General Auxiliar Kenneth A. Polite, Jr. de la División Criminal del Departamento de Justicia. “Al igual que muchos actores criminales, O’Connor trató de permanecer en el anonimato usando una computadora para esconderse detrás de cuentas furtivas y alias de fuera de los Estados Unidos. Pero esta declaración muestra que nuestros investigadores y fiscales identificarán, localizarán y llevarán ante la justicia a esos criminales para asegurarse de que enfrenten las consecuencias de sus crímenes”.

“O’Connor ha dejado un impresionante rastro de destrucción a raíz de su ola de criminalidad”, dijo el Fiscal Federal Ismail J. Ramsey para el Distrito Norte de California. “Este caso sirve como una advertencia de que el alcance de la ley es extenso, y los delincuentes en cualquier lugar que usen computadoras para cometer delitos pueden terminar enfrentando las consecuencias de sus acciones en lugares que no anticiparon”.

“O’Connor usó sus habilidades tecnológicas sofisticadas con fines maliciosos: realizó un complejo ataque de intercambio de SIM para robar grandes cantidades de criptomonedas, pirateó Twitter, realizó intrusiones informáticas para apoderarse de cuentas de redes sociales e incluso acosó cibernéticamente a dos víctimas, incluida una víctima menor. ”, dijo el fiscal federal Damian Williams para el Distrito Sur de Nueva York. “La declaración de culpabilidad de O’Connor hoy es un testimonio de la importancia de la cooperación entre las fuerzas del orden, y agradezco a nuestros socios encargados de hacer cumplir la ley por ayudar a llevar ante la justicia a quienes victimizan a otros a través de ataques cibernéticos”.

“La declaración de culpabilidad de hoy es la confirmación de que la estrategia del FBI para contrarrestar el delito cibernético está funcionando. También es indicativo de lo que se puede lograr cuando trabajamos en estrecha colaboración con nuestros socios para llevar a estos perpetradores ante la justicia y hacer que el ecosistema cibernético sea más seguro”, dijo el subdirector Bryan Vorndran de la División Cibernética del FBI. “La extradición de O’Connor es una advertencia para todos los ciberdelincuentes peligrosos de que el FBI trabajará incansablemente para encontrarlos y responsabilizarlos en cualquier lugar del mundo en el que intenten esconderse”.

Caso NDCA

Según documentos judiciales, entre 2019 y 2020, O’Connor participó en una variedad de delitos asociados con la explotación de cuentas de redes sociales, extorsión en línea y acoso cibernético.

En julio de 2020, O’Connor participó en una conspiración para obtener acceso no autorizado a cuentas de redes sociales mantenidas por Twitter Inc. (Twitter). A principios de julio de 2020, los cómplices de O’Connor utilizaron técnicas de ingeniería social para obtener acceso no autorizado a las herramientas administrativas utilizadas por Twitter para mantener sus operaciones. Los co-conspiradores pudieron usar las herramientas para transferir el control de ciertas cuentas de Twitter de sus propietarios legítimos a varios usuarios no autorizados. En algunos casos, los co-conspiradores tomaron el control ellos mismos y usaron ese control para lanzar un esquema para defraudar a otros usuarios de Twitter. En otros casos, los co-conspiradores vendieron el acceso a cuentas de Twitter a otros.

O’Connor se comunicó con otros con respecto a la compra de acceso no autorizado a una variedad de cuentas de Twitter, incluidas las cuentas asociadas con figuras públicas de todo el mundo. Posteriormente, varias cuentas de Twitter a las que se dirigió O’Connor fueron transferidas de sus legítimos propietarios. O’Connor acordó comprar acceso no autorizado a una cuenta de Twitter por $10,000.

O’Connor también accedió sin autorización a una de las cuentas de TikTok más visibles en agosto de 2020, la cual estaba asociada a una figura pública con millones de seguidores (Víctima-1). O’Connor y sus co-conspiradores obtuvieron acceso no autorizado a la cuenta de Victim-1 a través de un intercambio de SIM después de discutir una variedad de celebridades a las que apuntar, y O’Connor usó su acceso no autorizado a la plataforma de Victim-1 para publicar mensajes autopromocionales, que incluyen un video en el que se reconoce la voz de O’Connor. O’Connor también declaró públicamente, a través de una publicación en la cuenta de TikTok de Victim-1, que publicaría material personal confidencial relacionado con Victim-1 a las personas que se unieran a un servidor Discord específico.

O’Connor también apuntó a otra figura pública (Victim-2) en junio de 2019. O’Connor y sus cómplices obtuvieron acceso no autorizado a la cuenta de Victim-2 en Snapchat a través de un intercambio de SIM. Usaron ese acceso para obtener materiales confidenciales, para incluir imágenes privadas, que Victim-2 no había puesto a disposición del público.

O’Connor envió copias de estos materiales sensibles a sus co-conspiradores. O’Connor y sus co-conspiradores también se acercaron a Victim-2 y amenazaron con divulgar públicamente los materiales confidenciales robados a menos que Victim-2 aceptara publicar mensajes relacionados con la personalidad en línea de O’Connor, entre otras cosas.

Por último, O’Connor acechó y amenazó a una víctima menor de edad (Víctima-3) en junio y julio de 2020. En junio de 2020, O’Connor orquestó una serie de ataques de manotazos contra Víctima-3. Un ataque de “aplastamiento” ocurre cuando un individuo hace una llamada de emergencia falsa a una autoridad pública para provocar una respuesta policial que pueda poner en peligro a la víctima oa otros.

El 25 de junio de 2020, O’Connor llamó al departamento de policía local y afirmó falsamente que Victim-3 estaba amenazando con dispararle a la gente. O’Connor proporcionó una dirección que creía que era la dirección de la Víctima-3, lo que provocaría una respuesta policial. Ese mismo día, O’Connor hizo otra llamada al mismo departamento de policía y dijo que planeaba matar a varias personas en la misma dirección. En respuesta a esa llamada, el departamento envió a todos los oficiales de servicio a esa dirección en referencia a un individuo armado y peligroso. O’Connor envió otros mensajes de aplastamiento ese mismo día a una escuela secundaria, un restaurante y el departamento del alguacil en la misma área.

En esos mensajes, O’Connor se representaba a sí mismo como Víctima-3 o como residente en la dirección que creía que era la de Víctima-3. Al mes siguiente, O’Connor llamó a varios miembros de la familia de Victim-3 y amenazó con matarlos.

El Caso NDCA fue transferido a SDNY de conformidad con la Norma Federal de Procedimiento Penal 20 y se consolidó con el Caso SDNY.

Caso SDNY

Según documentos judiciales, aproximadamente entre marzo de 2019 y mayo de 2019, O’Connor y sus cómplices perpetraron un plan para usar intercambios de módulo de identidad de suscriptor (SIM), una técnica de intrusión cibernética, para llevar a cabo intrusiones cibernéticas para robar aproximadamente $ 794,000 en criptomonedas. de una empresa de criptomonedas con sede en Manhattan (Compañía-1), que proporcionó infraestructura de billetera y software relacionado a intercambios de criptomonedas en todo el mundo.

Durante un ataque de intercambio de SIM, los actores de amenazas cibernéticas obtienen el control del número de teléfono móvil de una víctima al vincular ese número a una tarjeta SIM controlada por los actores de amenazas, lo que hace que las llamadas y los mensajes de la víctima se enruten a un dispositivo malicioso no autorizado controlado por los actores de amenazas. .

Luego, los actores de la amenaza generalmente usan el control del número de teléfono móvil de la víctima para obtener acceso no autorizado a las cuentas de la víctima que están registradas con el número de teléfono móvil.

Como parte del esquema, O’Connor y sus co-conspiradores perpetraron con éxito ataques de intercambio de SIM dirigidos a al menos tres ejecutivos de la Compañía-1. Luego de un exitoso ataque de intercambio de SIM dirigido a uno de los ejecutivos alrededor del 30 de abril de 2019, O’Connor y sus co-conspiradores obtuvieron acceso no autorizado a múltiples cuentas y sistemas informáticos de la Compañía-1. Aproximadamente el 1 de mayo de 2019, a través de su acceso no autorizado, O’Connor y sus co-conspiradores robaron y desviaron de manera fraudulenta criptomonedas de varios tipos de billeteras de criptomonedas mantenidas por Company-1 en nombre de dos de sus clientes. La criptomoneda robada valía al menos aproximadamente $ 794,000 en el momento del robo.

Después de robar y desviar de manera fraudulenta la criptomoneda robada, O’Connor y sus cómplices la lavaron a través de docenas de transferencias y transacciones e intercambiaron parte de ella por Bitcoin utilizando servicios de intercambio de criptomonedas. En última instancia, una parte de la criptomoneda robada se depositó en una cuenta de intercambio de criptomonedas controlada por O’Connor.

Como parte del Caso NDCA, O’Connor se declaró culpable de conspiración para cometer intrusión informática y dos cargos de cometer intrusiones informáticas, cada uno de los cuales conlleva una pena máxima de cinco años de prisión; realizar comunicaciones extorsionantes, que conlleva una pena máxima de dos años de prisión; dos cargos de acoso, cada uno de los cuales conlleva una pena máxima de cinco años de prisión; y hacer comunicaciones amenazantes, lo que conlleva una pena máxima de cinco años de prisión.

Como parte del caso SDNY, O’Connor se declaró culpable de conspiración para cometer intrusiones informáticas, lo que conlleva una pena máxima de cinco años de prisión; conspiración para cometer fraude electrónico, que conlleva una pena máxima de 20 años de prisión; y conspiración para cometer lavado de dinero, que conlleva una pena máxima de 20 años de prisión. O’Connor también accedió a renunciar a $794, 012.64 y para hacer restitución a las víctimas de sus crímenes.

Está programado para ser sentenciado el 23 de junio. Un juez de un tribunal de distrito federal determinará cualquier sentencia después de considerar las Pautas de sentencia de EE. UU. y otros factores legales.

El FBI está investigando el caso.

La Oficina del Fiscal Federal para el Distrito Norte de California y la Sección de Delitos Informáticos y Propiedad Intelectual de la División Criminal (CCIPS) están manejando el caso NDCA. El fiscal federal adjunto Andrew F. Dawson para el Distrito Norte de California y la jefa adjunta adjunta de CCIPS, Adrienne L. Rose, están procesando el caso.

La Unidad de Fraudes Complejos y Delitos Cibernéticos de la Oficina del Fiscal Federal para el Distrito Sur de Nueva York está a cargo del caso SDNY. La fiscal federal adjunta Olga I. Zverovich del Distrito Sur de Nueva York está procesando el caso.

La Oficina de Asuntos Internacionales del Departamento de Justicia brindó una valiosa asistencia para asegurar la extradición de O’Connor.

CP